Uma nova campanha de intrusão colocou vários modelos de routers ASUS no ponto de mira. De acordo com a GreyNoise, empresa especializada em cibersegurança, pelo menos três dispositivos diferentes estariam a ser explorados por um agente «altamente qualificado e com recursos suficientes».

As ameaças sofisticadas costumam ter alvos muito específicos, mas esta campanha apresenta um padrão mais amplo. Os investigadores já detectaram cerca de 9.000 dispositivos comprometidos e garantem que o número continua a aumentar. Acredita-se que possam estar a ser lançadas as bases para uma futura botnet, peça fundamental para ataques DDoS.

Acesso persistente sem malware

Os atacantes obtêm acesso inicial por meio de técnicas de força bruta e o uso de estratégias de evasão que ainda não possuem um identificador CVE. Em cibersegurança, um CVE (sigla para Common Vulnerabilities and Exposures) é uma referência padrão usada para catalogar vulnerabilidades conhecidas publicamente.

Após esse primeiro passo, os cibercriminosos aproveitam uma vulnerabilidade específica já documentada, identificada como CVE-2023-39780, para executar comandos arbitrários e modificar a configuração do router a partir de dentro.

O objetivo não é instalar um vírus ou software espião tradicional, mas algo mais subtil: abrir uma porta traseira remota. Para isso, eles habilitam o acesso SSH em uma porta específica (TCP/53282) e inserem uma chave pública própria na memória NVRAM, um tipo de armazenamento interno que não é apagado ao reiniciar o router ou atualizar seu firmware. Dessa forma, o acesso do invasor persiste ao longo do tempo, sem deixar sinais evidentes.

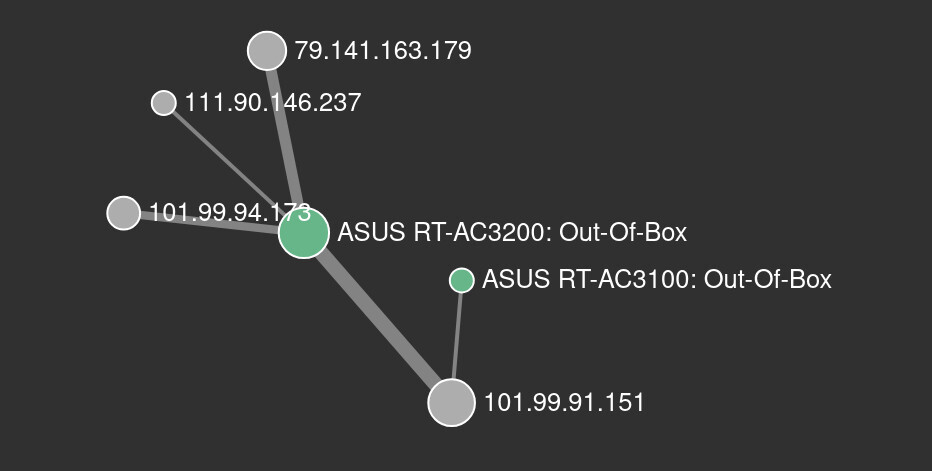

Os investigadores replicaram o ataque em vários modelos específicos, incluindo os ASUS RT-AC3100, RT-AC3200 e RT-AX55. Não é uma lista oficial de dispositivos comprometidos, mas é uma pista de quais podem estar na mira. Por enquanto, não se descarta que outros modelos também estejam expostos.

A GreyNoise não atribuiu oficialmente a campanha a nenhum grupo específico. No entanto, ela aponta que as técnicas utilizadas (o uso de funções legítimas do sistema, a desativação dos registos de atividade e a ausência de malware visível) são características comuns de ataques muito elaborados e planeados a longo prazo.

Este tipo de operações está frequentemente associado às chamadas APT, sigla em inglês para Advanced Persistent Threat (Ataque Persistente Avançado). Trata-se de grupos de ciberataques que atuam com meios técnicos avançados, grande discrição e objetivos muito definidos, muitas vezes relacionados com interesses estratégicos ou governamentais.

A descoberta ocorreu no passado dia 18 de março, graças ao Sift, uma ferramenta de análise desenvolvida pela GreyNoise. A publicação dos detalhes foi intencionalmente adiada para facilitar a coordenação com órgãos públicos e empresas do setor antes de torná-los públicos.

Como saber se o seu router foi comprometido

A ASUS corrigiu a vulnerabilidade CVE-2023-39780 em uma atualização recente de firmware. No entanto, se o dispositivo foi comprometido antes da aplicação desse patch, o acesso remoto pode continuar ativo.

A GreyNoise oferece uma série de passos que podem ajudar a detectar se um router foi afetado, embora seja verdade que alguns deles podem ser complexos para quem não está familiarizado com conceitos técnicos ou não tem facilidade com a configuração avançada do dispositivo. Mesmo assim, é importante conhecê-los:

- Aceda à configuração do seu router e verifique se o acesso por SSH está habilitado na porta TCP/53282.

- Verifique o ficheiro chamado authorized_keys, pois ele pode conter uma chave pública não autorizada.

- Bloqueie estes endereços IP associados à campanha: 101.99.91.151, 101.99.94.173, 79.141.163.179 e 111.90.146.237.

- Se suspeitar que o seu dispositivo está afetado, faça uma reposição completa de fábrica e reconfigure-o manualmente.

A escala do ataque e a sua capacidade de permanecer oculto reforçam uma lição importante: a segurança dos routers domésticos não deve ser tomada como garantida. Embora, neste caso, não tenha sido instalado malware, os atacantes deixaram uma porta aberta.

Entrámos em contacto com a ASUS para solicitar comentários sobre esta campanha e saber se planeiam oferecer novas medidas ou recomendações adicionais. Atualizámos este artigo em 30 de maio às 16:05 (hora espanhola) para acrescentar que a ASUS nos informou que o problema foi corrigido e que recomenda que os utilizadores mantenham sempre os seus dispositivos atualizados.